大概一年前我就發現這種 DNS 攻擊行為, 參考 DNS Abuse Attack ?

現在大家叫 DNS Amplification Attack (DNS放大攻擊) 或 DNS Reflection Attack (DNS反射攻擊)

2013年三月時 SpamHaus 遭受大規模 DDoS 攻擊, 就是用這種方法.

為什麼叫放大攻擊?

舉兩個例子:

dig any isc.org

;; MSG SIZE rcvd: 3054

查詢封包大小 67, 回應訊息 Size 3054, 是查詢封包的 46 倍

dig any ripe.net

;; MSG SIZE rcvd: 2498

查詢封包大小 82, 回應訊息 Size 3054, 是查詢封包的 30 倍

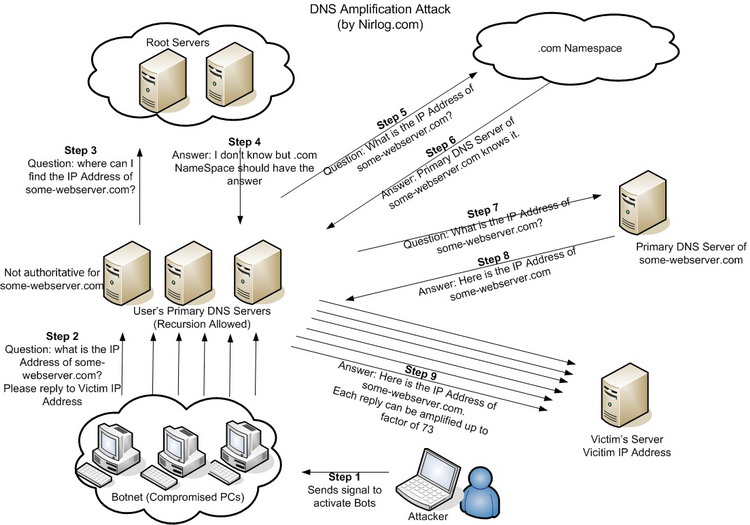

攻擊者只要假造攻擊目標的IP, 送 query 封包給 DNS, 攻擊者只要少量的頻寬, DNS就會回應放大數十倍的封包給攻擊目標,

量大到某程度就足以癱瘓攻擊目標

這種模式是利用很多台 DNS 去攻擊目標

借一張 nirlog.com 的圖, 該篇文章說明很詳細, 可參考看看.

另外一種 DNS Amplification Attack 是針對 DNS Server, 攻擊者先要控制一些電腦, 植入 DNS forwarding 的程式,

組成 Botnet, 攻擊者或許沒有目標 DNS Server 的 recursive query 權限, 但是 Botnet 那些電腦有,

攻擊者只要把 DNS Query 指令送給 Botnet, Botnet 就會轉送給目標 DNS Server,

目標 DNS Server 就忙於回應這些 Query, 耗用大量的資源與頻寬, 最後就無法正常服務

這種模式是利用 Botnet (很多台電腦組成的殭屍網路) 去攻擊 DNS Server